Avec l’accroissement des connexions numériques, les cyberattaques se diversifient et gagnent en sophistication. Comprendre les principales menaces est essentiel pour anticiper les risques et renforcer les défenses des organisations. Voici un aperçu des attaques les plus courantes, leurs mécanismes et leurs implications.

Ces attaques illustrent la diversité des menaces auxquelles les organisations et les individus sont confrontés. En adoptant des solutions technologiques avancées et des pratiques de cybersécurité rigoureuses, il est possible de limiter les impacts et de renforcer la résilience face à ces cyber risques croissants. Connaître ces menaces, c’est déjà commencer à les prévenir.

Chaque type d’attaque affecte différemment les critères de confidentialité, intégrité et disponibilité des données. Une stratégie de sécurité efficace nécessite une évaluation précise des menaces spécifiques et des mesures adaptées, comme l’authentification multifacteur, le chiffrement et la surveillance en temps réel. Ces efforts combinés réduisent l’impact potentiel des cyberattaques et renforcent la résilience globale de l’entreprise.

Les mesures de sécurité, lorsqu’elles sont mises en œuvre de manière proactive et cohérente, permettent de réduire considérablement les risques liés aux cyberattaques. L’adoption de technologies de pointe, combinée à une sensibilisation des utilisateurs et des pratiques rigoureuses, renforce la résilience globale des entreprises face aux menaces numériques. Cet article comprend quelques recommandations qui visent à atténuer les risques associés à chaque menace en renforçant la confidentialité, l’intégrité et la disponibilité des données.

—

1. Phishing Attacks

Le phishing consiste à inciter une victime à divulguer des informations sensibles (comme des identifiants ou des données bancaires) en se faisant passer pour une entité légitime. Ces attaques prennent souvent la forme d’e-mails frauduleux contenant des liens malveillants. La formation des utilisateurs et l’activation de solutions de protection comme Microsoft Defender for Office 365 peuvent aider à contrer ces attaques.

Scénario :

1 : Un employé d’une entreprise reçoit un e-mail semblant provenir de son fournisseur habituel. L’e-mail demande une mise à jour urgente des identifiants via un lien inclus.

2 : L’employé, croyant que le message est légitime, clique sur le lien et saisit ses informations sur une page frauduleuse.

3 et 4 : L’attaquant utilise ensuite ces identifiants pour accéder aux systèmes de l’entreprise et voler des données sensibles.

Menaces :

– Confidentialité : Vol d’identifiants ou d’informations sensibles, comme des données personnelles ou financières.

– Intégrité : Risques de falsification de données si un attaquant obtient des accès élevés.

– Disponibilité : Peu d’impact direct, sauf si une compromission massive entraîne une interruption des services pour corriger les failles.

Mesures de sécurité :

– Mettre en œuvre l’authentification multifacteur (MFA) : Réduire le risque d’accès non autorisé même si les identifiants sont compromis.

– Utiliser une solution de protection avancée des emails comme Microsoft Defender for Office 365 pour détecter et bloquer les emails de phishing.

– Former les utilisateurs : Sensibiliser les employés à identifier les emails suspects et éviter les clics sur des liens malveillants.

—

2. Ransomware

Le ransomware est un logiciel malveillant qui chiffre les données d’une cible et exige une rançon pour en restaurer l’accès. Ce type d’attaque peut paralyser des infrastructures critiques. La sauvegarde régulière des données et la segmentation réseau sont des mesures préventives clés.

Scénario :

1 : Une organisation reçoit un e-mail avec une pièce jointe prétendant être une facture ou une clé USB ou un formulaire sur site.

2 : Un employé ouvre la pièce jointe, déclenchant l’installation silencieuse d’un ransomware.

3 : Le logiciel chiffre les données critiques de l’organisation

4 : et affiche un message exigeant une rançon en cryptomonnaie pour récupérer l’accès. Pendant ce temps, les opérations de l’entreprise sont paralysées.

Menaces :

– Confidentialité : Si les données sont exfiltrées avant le chiffrement, des informations sensibles peuvent être divulguées.

– Intégrité : Les fichiers compromis peuvent être endommagés ou modifiés, affectant leur fiabilité.

– Disponibilité : Altération majeure, car les systèmes ou fichiers deviennent inaccessibles tant que la rançon n’est pas payée (ou les données restaurées).

Mesures de sécurité :

– Effectuer des sauvegardes régulières des données critiques et tester leur restauration pour garantir une continuité.

– Déployer une solution antivirus et antimalware avancée, comme Microsoft Defender, pour détecter et neutraliser les logiciels malveillants.

– Segmenter le réseau : Limiter la propagation des infections en isolant les différents segments.

—

3. Denial of Service (DoS)

Les attaques par déni de service visent à surcharger un serveur ou une infrastructure en l’inondant de trafic, rendant les services indisponibles pour les utilisateurs légitimes. Les solutions de protection comme les pare-feu et les CDN (Content Delivery Networks) permettent de limiter ces attaques.

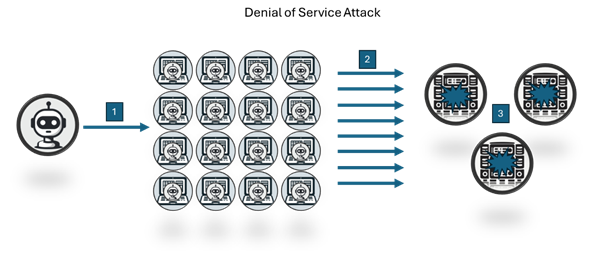

Scénario :

1 : Un hacker déploie ses bots sur de multiples ordinateurs

2 : La multitude de bot se connecte aux serveurs de l’organisation

3 : Le site e-commerce connaît une surcharge soudaine de requêtes provenant de milliers d’adresses IP distribuées. Cette attaque DoS empêche les utilisateurs légitimes de se connecter au site. Les serveurs surchargés tombent en panne, entraînant une interruption prolongée des ventes et des pertes financières importantes.

Menaces :

– Confidentialité : Aucun impact direct, sauf si les attaques servent à détourner l’attention d’une compromission parallèle.

– Intégrité : Aucun impact direct.

– Disponibilité : Impact critique, rendant les services ou applications inaccessibles aux utilisateurs légitimes.

Mesures de sécurité :

– Utiliser des solutions anti-DDoS sur les infrastructures critiques (pare-feu, CDN, outils de limitation de trafic).

– Mettre en place une redondance des systèmes pour assurer la disponibilité des services.

– Surveiller le trafic réseau en temps réel pour détecter et bloquer les attaques tôt.

—

4. Man in the Middle (MITM)

Dans ce scénario, l’attaquant intercepte les communications entre deux parties pour voler des données ou altérer les échanges. Le chiffrement, notamment via HTTPS, et l’utilisation de VPN sont des défenses efficaces contre ce type d’attaque.

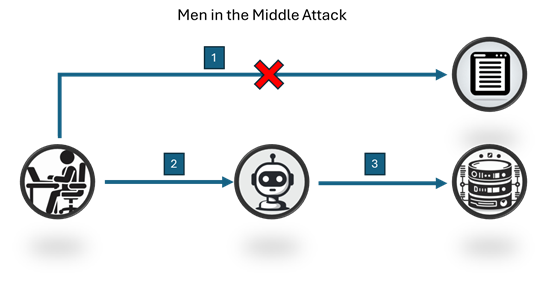

Scénario :

1 : Lors d’une connexion à un réseau Wi-Fi public, un employé accède à une application de gestion de projets sans utiliser de VPN.

2 : Un attaquant, agissant comme un intermédiaire, intercepte les communications entre l’application et l’utilisateur.

3 : L’attaquant vole les identifiants de l’utilisateur et les utilise pour accéder aux documents stratégiques.

Menaces :

– Confidentialité : Les communications interceptées peuvent révéler des informations sensibles comme des identifiants ou des données bancaires.

– Intégrité : Les messages ou données interceptés peuvent être modifiés avant d’être transmis.

– Disponibilité : Aucun impact direct.

Mesures de sécurité :

– Chiffrer les communications en utilisant des protocoles sécurisés comme HTTPS et TLS.

– Mettre en œuvre des VPN pour les connexions distantes et publiques.

– Déployer des certificats numériques pour authentifier les serveurs et empêcher les interceptions.

—

Seconde partie Comprendre les principales cyberattaques pour mieux s’en protéger (2/2)