Suite de l’article Comprendre les principales cyberattaques pour mieux s’en protéger (1/2)

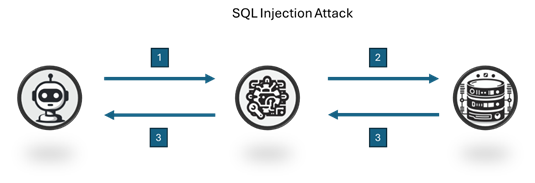

5. SQL Injection

Cette attaque exploite les failles dans les applications web pour injecter des requêtes SQL malveillantes dans une base de données, permettant aux attaquants d’accéder à des informations sensibles. Une validation stricte des entrées utilisateur et des outils comme des pare-feu applicatifs web (WAF) sont indispensables.

Scénario :

1 : Un cybercriminel cible un site web d’entreprise contenant un formulaire de recherche.

2 : L’attaquant saisit une commande SQL malveillante dans le champ de recherche,

3 : ce qui lui permet d’extraire les données clients stockées dans la base de données. Ces informations sensibles sont ensuite revendues sur le dark web.

Menaces :

– Confidentialité : Accès non autorisé aux bases de données sensibles, permettant le vol de données critiques.

– Intégrité : Risque de corruption ou de suppression des données si l’attaquant modifie directement le contenu de la base.

– Disponibilité : Les systèmes dépendant de la base de données compromise peuvent devenir inaccessibles.

Mesures de sécurité :

– Mettre en place une validation stricte des entrées utilisateur pour empêcher les injections SQL.

– Utiliser des pare-feu applicatifs Web (WAF) pour surveiller et bloquer les requêtes malveillantes.

– Adopter des pratiques de codage sécurisé, comme l’utilisation de requêtes préparées (prepared statements).

—

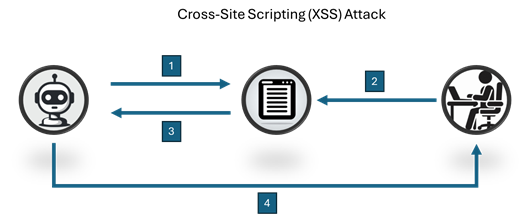

6. Cross-Site Scripting (XSS)

L’XSS cible les utilisateurs d’une application web en injectant des scripts malveillants dans des pages légitimes. Ces scripts peuvent voler des cookies ou des informations sensibles. Le contrôle des entrées et l’échappement des caractères sont des mesures préventives efficaces.

Scénario :

1 : Un site web mal sécurisé permet à un utilisateur malveillant d’insérer un script JavaScript dans un champ de commentaires.

2 : Lorsqu’un visiteur consulte la page contenant ce commentaire, le script vole ses cookies de session.

3 : Ces cookies sont ensuite utilisés par l’attaquant pour accéder au compte de l’utilisateur ciblé sans authentification.

Menaces :

– Confidentialité : Vol de cookies ou d’informations sensibles stockées dans les navigateurs des utilisateurs ciblés.

– Intégrité : Les scripts malveillants peuvent injecter de fausses données ou modifier l’affichage des pages web.

– Disponibilité : Généralement aucun impact direct, sauf dans les cas de surcharge ou de manipulation de fonctionnalités critiques.

Mesures de sécurité :

– Valider et échapper toutes les entrées utilisateur pour prévenir les injections de scripts.

– Utiliser des bibliothèques de sécurité qui protègent contre les vulnérabilités XSS.

– Configurer des Content Security Policies (CSP) pour limiter l’exécution de scripts non autorisés.

—

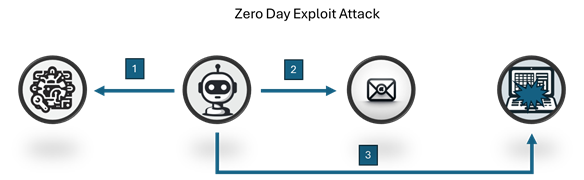

7. Zero-Day Exploits

Un zero-day exploit tire parti de vulnérabilités inconnues du fournisseur ou non corrigées dans un logiciel. Ces attaques sont particulièrement dangereuses en raison de l’absence de correctifs disponibles. La mise en place de solutions de gestion des vulnérabilités est cruciale pour se défendre.

Scénario :

1 : Une vulnérabilité non détectée dans un logiciel de messagerie est exploitée par un acteur malveillant avant qu’un correctif ne soit disponible.

2 : En envoyant un e-mail conçu spécifiquement,

3 :l’attaquant exécute à distance un code malveillant qui ouvre un accès non autorisé au réseau de l’organisation.

Menaces :

– Confidentialité : Exploitation de failles non corrigées pour accéder à des données sensibles.

– Intégrité : Les systèmes ou données ciblés peuvent être modifiés ou corrompus par l’attaquant.

– Disponibilité : Un exploit zero-day peut entraîner des pannes ou des défaillances en affectant directement les systèmes critiques.

Mesures de sécurité :

– Mettre en œuvre un processus de gestion des correctifs rapide pour déployer les mises à jour dès qu’elles sont disponibles.

– Utiliser des solutions de détection de comportements anormaux, comme Microsoft Defender for Endpoint, pour repérer les attaques exploitant des failles inconnues.

– Collaborer avec des fournisseurs pour rester informé des vulnérabilités découvertes.

—

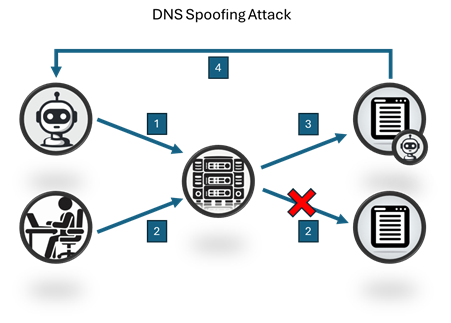

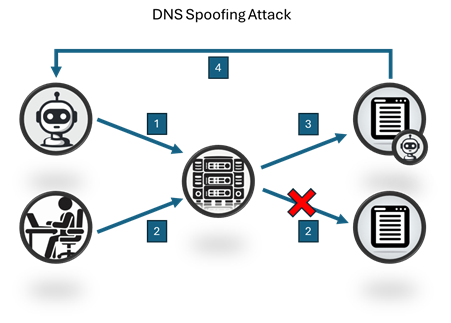

8. DNS Spoofing

Le DNS spoofing manipule les enregistrements DNS pour rediriger les utilisateurs vers des sites malveillants à leur insu. L’utilisation de DNS sécurisés et l’implémentation de DNSSEC (Domain Name System Security Extensions) aident à réduire les risques.

Scénario :

1 : Un attaquant manipule les enregistrements DNS d’un fournisseur de services en ligne.

2 : Les utilisateurs tente d’accéder au site légitime

3 : Ils sont redirigés vers une copie frauduleuse du site.

4 : Sur ce faux site, les utilisateurs entrent leurs informations de connexion, qui sont immédiatement volées par l’attaquant.

Menaces :

– Confidentialité : Les utilisateurs peuvent être redirigés vers des sites malveillants, où leurs informations sont collectées sans qu’ils le sachent.

– Intégrité : La manipulation des enregistrements DNS compromet la fiabilité des redirections, trompant les utilisateurs.

– Disponibilité : Perturbation mineure, mais les services légitimes peuvent devenir inaccessibles si les utilisateurs ne peuvent les atteindre.

Mesures de sécurité :

– Activer DNSSEC (Domain Name System Security Extensions) pour assurer l’intégrité des enregistrements DNS.

– Utiliser des résolveurs DNS sécurisés pour minimiser le risque de manipulation des réponses DNS.

– Surveiller et auditer les enregistrements DNS pour détecter les modifications non autorisées.

—

9. Evil Twin

Dans cette attaque, un attaquant crée un point d’accès Wi-Fi public malveillant qui imite un réseau légitime et son portail captif. Les victimes s’y connectent, exposant leurs données à des interceptions. Utiliser des VPN et éviter les réseaux Wi-Fi publics non sécurisés sont des pratiques recommandées.

Scénario :

1 : Dans un aéroport, l’attaquant configure un point d’acces WiFi public avec un portail captif à l’image du réseau vrai public et publie son SSID avec un nom proche du vrai WiFi public

2 : l’utilisateur recherche une borne WiFi pour se connecter et consulter / envoyer ses mails. Il se connecte au faux portail captif en renseignant des informations personnelles telles que (adresse de messagerie, numéro de tel, nom et prénom, compte FB ou Gmail, …).

3 : L’utilisateur se connecte ensuite à sa messagerie, envoi des pièces jointes

4 : L’attaquant intercepte les données personnelles ainsi que les mails et documents envoyés et reçus

Menaces :

– Confidentialité : Les données transmises sur le faux réseau Wi-Fi, comme des mots de passe ou des informations personnelles, peuvent être capturées.

– Intégrité : Risques limités, sauf si des données interceptées sont ensuite utilisées pour injecter de fausses informations.

– Disponibilité : Aucun impact direct sur les systèmes ou services légitimes, mais l’accès des utilisateurs peut être détourné.

Mesures de sécurité :

– Sensibiliser les utilisateurs à éviter de se connecter à des réseaux Wi-Fi publics non sécurisés.

– Déployer des VPN pour sécuriser les connexions sur les réseaux publics.

– Utiliser des certificats de sécurité pour authentifier les points d’accès Wi-Fi.

Pour aller plus loin : consultez mon article sur la mise en correspondance des cyber attaques et bonnes pratiques / mesures de sécurité / contrôles préconisés par le Bechmark CIS, la norme ISO27002 ( annexe A de 27001) / NIST SP 800-53

—

Première partie : Comprendre les principales cyberattaques pour mieux s’en protéger (1/2)