Suite de l’article Comprendre les principales cyberattaques pour mieux s’en protéger (2/3)

–

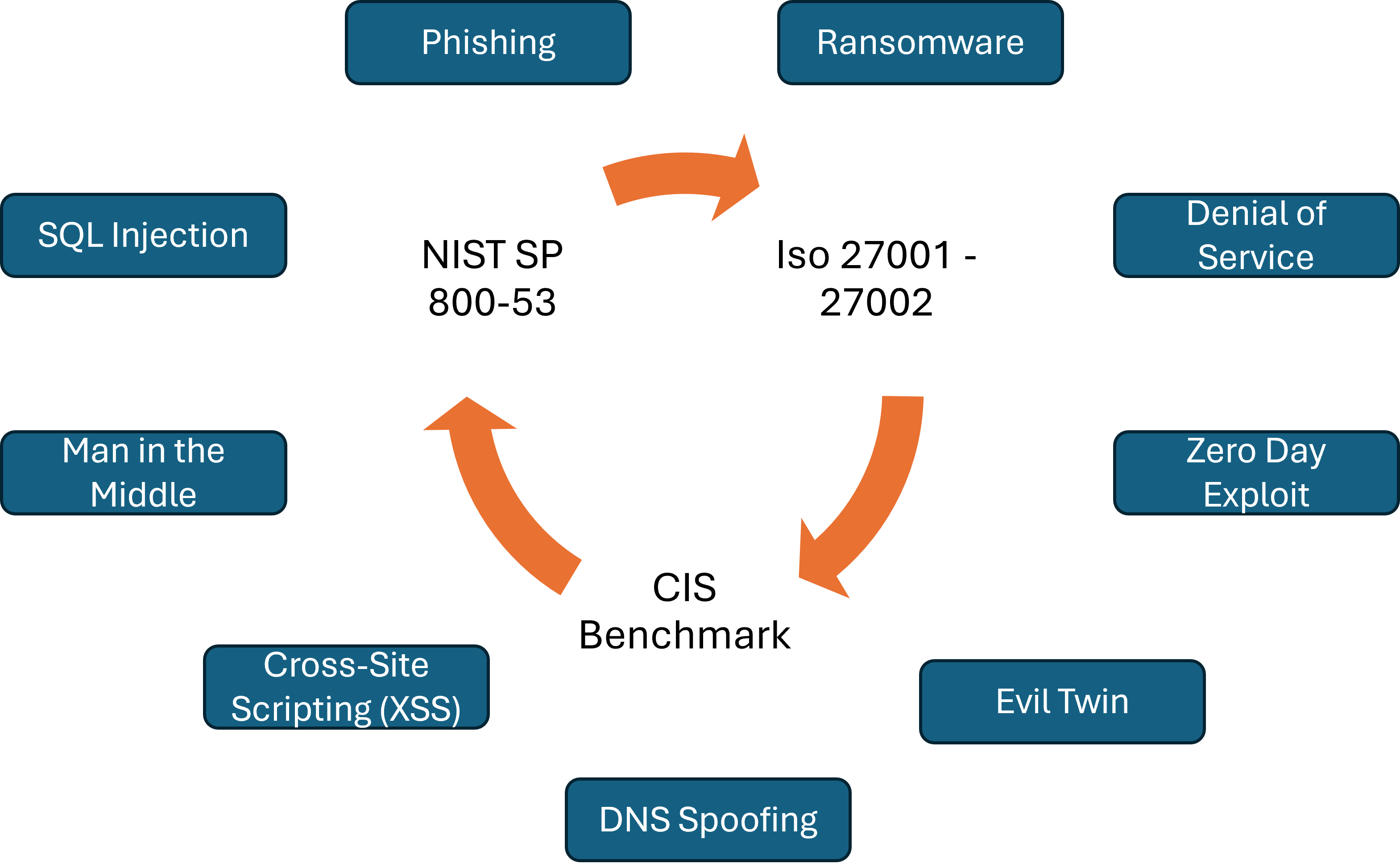

Les mesures de sécurité vs les normes et bonnes pratiques

Pour chaque Cyber attaques, ce tableau ressence des exemples de mesures de sécurité en comparaison de l’annexe A de la norme ISO 27001 et des contrôles du NIST SP 800-53. Cette liste est non exhaustive et doit être complétée lors d’une démarche complète.

| Cyber Attaque | NIST SP 800-53 | Annexe A ISO 27001 |

| 1. Phishing Attacks | AC-2 : Gestion des comptes d’utilisateur Limitez les privilèges d’accès pour réduire les impacts d’une compromission. SI-4 : Surveillance des systèmes d’information Détectez les e-mails malveillants et les comportements anormaux. AT-2 : Formation à la sensibilisation à la sécurité Sensibilisez les utilisateurs à reconnaître les tentatives de phishing. | 5.12 Sensibilisation à la sécurité de l’information : Former les utilisateurs à reconnaître les e-mails de phishing et à éviter les clics sur des liens malveillants. 8.3 Gestion des accès : Limiter les privilèges d’accès pour réduire les impacts d’une compromission. 7.10 Protection contre les logiciels malveillants : Utiliser des solutions de protection des e-mails pour détecter et bloquer les tentatives de phishing. |

| 2. Ransomware | CP-9 : Sauvegarde des informations Effectuez des sauvegardes régulières pour restaurer les données en cas d’attaque. SI-3 : Protection contre les logiciels malveillants Déployez des solutions pour détecter et bloquer les ransomwares. SC-7 : Protection des frontières du système Segmentez les réseaux pour limiter la propagation des ransomwares. | 5.13 Sauvegarde des informations : Effectuer des sauvegardes régulières et tester leur restauration pour garantir la continuité des activités. 7.10 Protection contre les logiciels malveillants : Déployer des solutions pour détecter et neutraliser les ransomwares. 8.11 Sécurité des réseaux : Segmenter les réseaux pour limiter la propagation des ransomwares. |

| 3. Denial of Service (DoS) | SC-5 : Protection contre le déni de service Implémentez des mécanismes pour limiter les attaques DoS. AU-6 : Analyse des journaux d’audit Surveillez les activités réseau pour détecter les anomalies. CP-2 : Planification de la continuité des opérations Préparez des plans pour maintenir les services en cas d’attaque. | 8.11 Sécurité des réseaux : Implémenter des solutions anti-DDoS pour protéger les infrastructures critiques. 5.23 Surveillance et journalisation : Surveiller les activités réseau pour détecter les anomalies. 5.30 Planification de la continuité des activités : Préparer des plans pour maintenir les services en cas d’attaque. |

| 4. Man in the Middle (MITM) | SC-12 : Protection des données en transit Utilisez des protocoles sécurisés comme TLS pour chiffrer les communications. IA-2 : Identification et authentification des utilisateurs Implémentez une authentification forte pour protéger les connexions. SC-13 : Cryptographie des communications Garantissez la confidentialité des données échangées. | 8.9 Protection des données en transit : Utiliser des protocoles sécurisés comme TLS pour chiffrer les communications. 8.3 Gestion des accès : Implémenter une authentification forte pour protéger les connexions. 8.10 Cryptographie : Garantir la confidentialité des données échangées. |

| 5. SQL Injection | SI-10 : Validation des entrées utilisateur Vérifiez et validez toutes les entrées pour éviter les injections SQL. SA-11 : Tests de sécurité des applications Effectuez des tests réguliers pour identifier les vulnérabilités. SC-7 : Pare-feu applicatifs Utilisez des WAF pour bloquer les requêtes malveillantes. | 8.28 Sécurité des applications : Valider et contrôler les entrées utilisateur pour éviter les injections SQL. 5.23 Surveillance et journalisation : Effectuer des audits réguliers pour identifier les vulnérabilités. 8.11 Sécurité des réseaux : Utiliser des pare-feu applicatifs pour bloquer les requêtes malveillantes. |

| 6. Cross-Site Scripting (XSS) | SI-10 : Validation des entrées utilisateur Échappez et validez toutes les entrées pour prévenir les scripts malveillants. SC-18 : Protection des sessions utilisateur Protégez les sessions contre les détournements. SA-11 : Tests de sécurité des applications Identifiez et corrigez les vulnérabilités XSS. | 8.28 Sécurité des applications : Échapper et valider toutes les entrées utilisateur pour prévenir les scripts malveillants. 8.9 Protection des données en transit : Protéger les sessions utilisateur contre les détournements. 5.23 Surveillance et journalisation : Identifier les vulnérabilités XSS grâce à des tests réguliers. |

| 7. Zero-Day Exploits | RA-5 : Analyse des vulnérabilités Surveillez les failles et appliquez les correctifs dès qu’ils sont disponibles. SI-4 : Surveillance des systèmes d’information Détectez les comportements anormaux liés aux exploits zero-day. IR-4 : Réponse aux incidents Mettez en place des processus pour répondre rapidement aux attaques. | 5.22 Gestion des vulnérabilités : Surveiller les failles et appliquer les correctifs dès qu’ils sont disponibles. 5.23 Surveillance et journalisation : Détecter les comportements anormaux liés aux exploits zero-day. 5.24 Réponse aux incidents : Mettre en place des processus pour répondre rapidement aux attaques. |

| 8. DNS Spoofing | SC-20 : Protection des services DNS Implémentez DNSSEC pour garantir l’intégrité des enregistrements DNS. AU-12 : Surveillance des activités réseau Surveillez les activités DNS pour détecter les manipulations. SC-21 : Résolveurs DNS sécurisés Utilisez des résolveurs fiables pour réduire les risques. | 8.11 Sécurité des réseaux : Implémenter DNSSEC pour garantir l’intégrité des enregistrements DNS. 5.23 Surveillance et journalisation : Surveiller les activités DNS pour détecter les manipulations. 8.9 Protection des données en transit : Utiliser des résolveurs DNS sécurisés. |

| 9. Evil Twin | SC-12 : Protection des données en transit Utilisez des VPN pour sécuriser les connexions sur les réseaux publics. AT-2 : Formation à la sensibilisation à la sécurité Formez les utilisateurs à éviter les connexions à des réseaux Wi-Fi non sécurisés. IA-2 : Identification et authentification des utilisateurs Protégez les données transmises avec des mécanismes d’authentification robustes. – IA-2 : Identification et authentification des utilisateurs Protégez les données transmises avec des mécanismes d’authentification robustes. | 8.9 Protection des données en transit : Utiliser des VPN pour sécuriser les connexions sur les réseaux publics. 5.12 Sensibilisation à la sécurité de l’information : Former les utilisateurs à éviter les connexions à des réseaux Wi-Fi non sécurisés. 8.3 Gestion des accès : Protéger les données transmises avec des mécanismes d’authentification robustes. |

–

Première partie : Comprendre les principales cyberattaques pour mieux s’en protéger (1/3)

Seconde partie : Comprendre les principales cyberattaques pour mieux s’en protéger (2/3)