Le processus de traitement des incidents de sécurité est très proche de celui d’une enquête qui serait menée par l’illustre habitant du premier étage du 221B Baker Street.

Que ce soit dans le cadre d’une enquête policière ou d’une investigation en cybersécurité, tout repose sur la méthode, l’analyse et la déduction. L’art de résoudre un mystère, qu’il soit numérique ou tangible, est un jeu intellectuel où chaque détail compte 😊

L’analogie

À la suite de la constatation de l’incident il va falloir suivre les étapes suivantes :

- Analyser minutieuse de la scène de crime : la gestion d’un incident de sécurité démarre par l’identification des événements / alertes qui, une fois corrélés, ont aboutit à la création d’un incident. L’enquêteur va devoir mesurer l’étendue des dégâts : quelles ont été les items impactés, quels sont les symptômes et collecter toutes les preuves en provenance de toutes les sources (les témoins) telles que les journaux de log, les anomalies réseau, les alertes, … Comme un inspecteur qui va examiner chaque indice : une empreinte digitale oubliée, un objet déplacé, le SOC analyste va, quant à lui, examiner toutes les traces numériques laissées par un attaquant : un fichier suspect, une commande inhabituelle, l’utilisation de programmes malveillants.

- La déduction : identifier les suspects. De la même manière que Holmes se plonge dans ses déductions, et commence le maillage des indices, le SCO analyste va identifier les menaces, les méthodes utilisées (bien souvent en regard du Framework MITRE ATT&CK), quelles vulnérabilités ont été exploitées, le type d’attaque (voir l’article sur le sujet : http://cloud-trotter.fr/?p=122 ).

- L’investigation approfondie : le cœur de l’enquête. A ce stade, de même que notre détective anglais élaborerait des hypothèses et poursuivrait des investigations avancées, le SOC analyste va analyser tous les systèmes compromis à la recherche d’un vecteur d’attaque, et surtout bien mesurer la portée de l’incident. Il faudra pour cela utiliser des outils de « Hunting » afin de questionner tous les systèmes en utilisant des pivots pour continuer « à dérouler la pelote de laine ».

- Conclusion / résolution de l’affaire : La conclusion de l’affaire mène à l’arrestation des suspects afin que ses activités ne se reproduisent plus. Dans la cybersécurité c’est un petit peu différent. Malheureusement les suspects sont très rarement appréhendés, cependant des mesures sont prises afin de confiner les dégâts, éradiquer la menace, récupérer les items / systèmes et mettre tout en place pour éviter que cela ne se reproduise.

- Compte rendu d’enquête, article de presse : Pour terminer les conclusions de l’enquête vont être partagées avec Scotland Yard et certaines informations rendues publiques, ce qui permettra de tirait des leçons et d’éviter que des faits similaires se reproduisent. Il en sera de même avec le post traitement de l’incident de cyber sécurité via la génération de rapports de type RCA (Root Cause Analysis), détaillant l’incident, les mesures prises et les leçons à retenir.

–

–

Traitement d’un incident avec Microsoft Defender

Dans la suite de cet article nous allons voir comment utiliser la console Microsoft Defender afin de détecter, analyser et résoudre les incidents de sécurité.

Analyse de la scène de crime : Détection des alertes et incidents

Les alertes sont remontées dans la console Defender via les différentes solutions de sécurité déployées : Microsoft Defender for Endpoint, Defender for Office 365 ou d’autres composants de la suite Defender. Ces alertes sont souvent générées automatiquement grâce à l’analyse comportementale et aux signaux de menace globaux. Lorsque defender trouve des critères communs entre les différentes alertes, il en fait la corrélation et crée un Incident de sécurité.

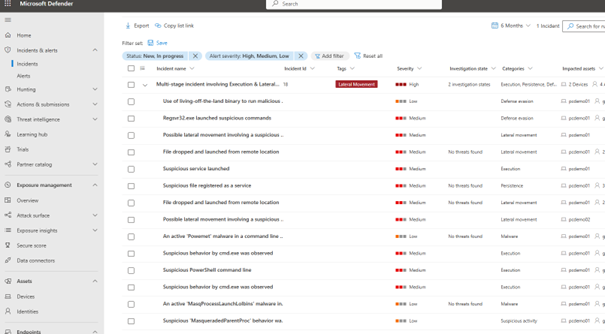

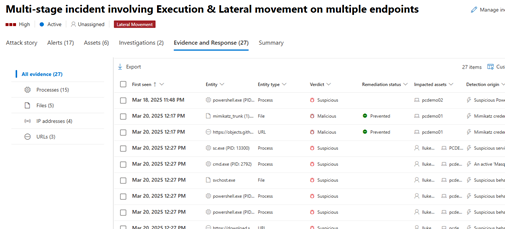

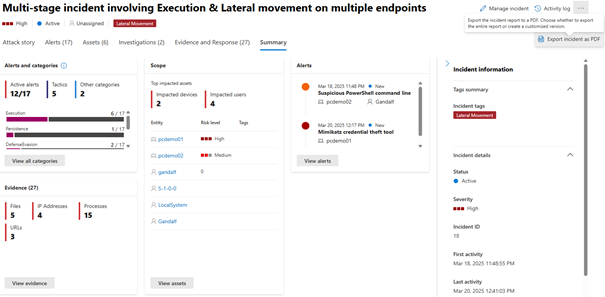

Ces informations sont visibles dans la console Defender via le menu Incidents & Alerts. Dans la copie d’écran ci-dessous on voit un incident « Multi-stage incident involving Execution & Lateral movement on multiple endpoints » qui est composé de 18 alertes

Cette première vue communique des informations sur le type de l’incident (ici Lateral Movement), les assets impactés (les devices), les catégories d’alerte en regard du MITRE.

–

La déduction :

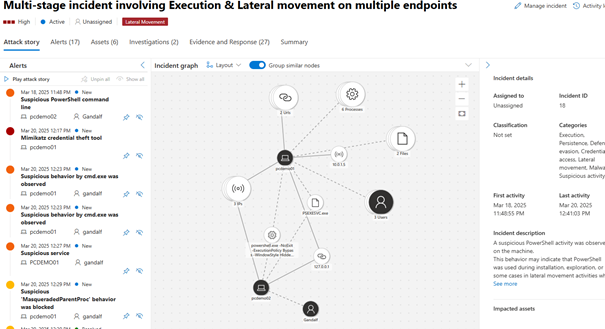

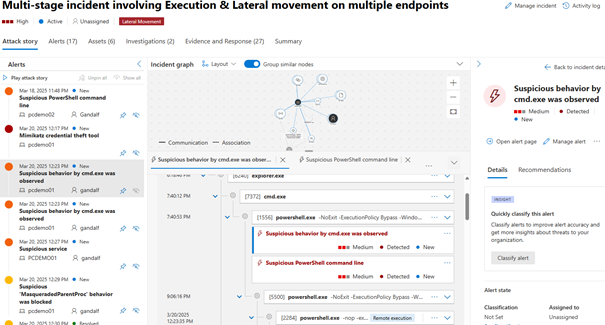

En cliquant sur l’incident on obtient plus de détails. En particulier un graphe reliant tous les items impactés, les process utilisés, les fichiers, les utilisateurs et autres adresses IP. Sur la partie gauche (Play Attack story), il est possible de « rejouer » la kill chain étape par étape

Le haut de cet écran va nous donner des indications sur :

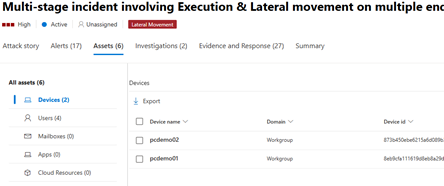

- Les assets concernés,

- Les investigations menées de manière automatique par Defender

- Les différentes preuves et réponses apportées automatiquement

On voit ici que le téléchargement de Mimikatz a été bloqué automatiquement, empêchant très certainement l’attaque de se poursuivre par ce biais.

–

L’investigation approfondie

L’investigation approfondie va pouvoir être réalisée par plusieurs canaux :

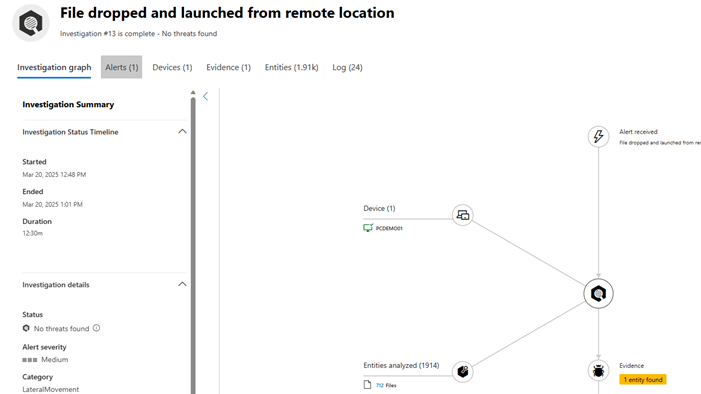

Le premier consiste à cliquer sur les alertes qui composent l’incident afin d’obtenir beaucoup plus de détails sur les actions réalisées, les fichiers téléchargés, les lignes de commande exécutées :

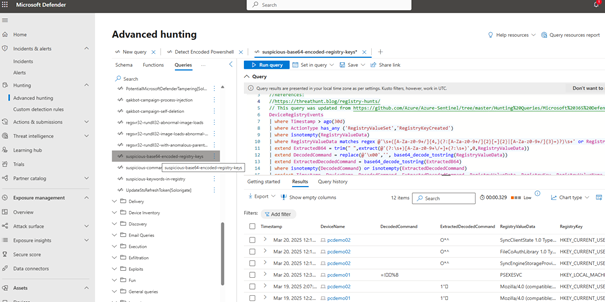

Le second consiste à utiliser les capacités de Hunting disponibles dans la console de manière à requêter les journaux via le langage KQL.

Pas de panique si vous ne maîtrisez pas ce langage ou si vous n’avez pas encore pu découvrir les articles à ce sujet (http://cloud-trotter.fr/?p=168 ), la console vous fournit des requêtes déjà prêtes à l’utilisation, classées par thématiques.

A ce stade, on peut utiliser les résultats de la requête afin de « pivoter » vers les éléments remontés. Par exemple dans le cas précédent, on va continuer les investigations sur les postes pcdemo01 et pcdemo02, par exemple pour trouver qui s’est authentifier sur ces postes, depuis quelle adresse IP et ainsi poursuivre les investigations avancées.

–

Conclusion / résolution de l’affaire

Après avoir déterminé l’étendue de l’incident, il est crucial d’agir rapidement pour limiter les impacts en menant les actions suivantes

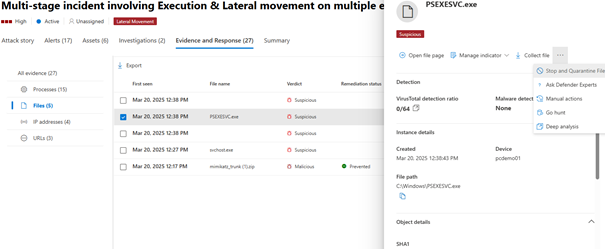

- Isolation des appareils : Dans Defender for Endpoint, isolez les appareils compromis pour empêcher la propagation de la menace.

- Suppression de fichiers malveillants : Utilisez les outils intégrés pour neutraliser les malwares ou quarantaines des fichiers suspects.

- Réinitialisation des comptes : Si un compte utilisateur est compromis, procédez immédiatement à la réinitialisation des identifiants et des clés.

Ces actions sont pour la plupart réalisables directement depuis la console Defender : isolation d’un poste, exécution d’un scan antivirus, mise en quarantaine d’un fichier, …

–

Compte rendu d’enquête

Pour terminer le traitement de l’incident, la console Defender fournit une synthèse de globale sous la forme d’un tableau de bord, ainsi que la possibilité d’exporter ces informations dans un format PDF qui servira de base afin de rédiger la RCA

–

–

Elémentaire mon cher WATSON !!