Le modèle Zero Trust est aujourd’hui au cœur des stratégies de cybersécurité des entreprises modernes. Développé pour répondre à un paysage de menaces en constante évolution et à la migration vers le cloud, il repose sur un principe clé : ne jamais faire confiance, toujours vérifier.

Qu’est-ce que le Zero Trust : un peu plus de détail

Le Zero Trust est un cadre de sécurité qui remet en question les approches traditionnelles basées sur la défense périmétrique. Contrairement à l’idée qu’un utilisateur ou un appareil à l’intérieur du réseau est digne de confiance, le modèle Zero Trust considère que toutes les interactions, qu’elles soient internes ou externes, doivent être authentifiées, autorisées et continuellement vérifiées.

Bien souvent on reprend ici l’allégorie du château fort et de l’hôtel :

- le château fort représente un système de défense basé sur des remparts, un pont levis, des douves qui empêchent tout assaillant de pénétrer dans l’enceinte. Mais avec des moyens d’attaque de plus en plus sophistiqués, ces protections se sont avérées de moins en moins efficaces, et surtout, en l’absence de système de défense à l’intérieur, une fois rentré l’ennemi pouvait avancer tranquillement vers sa cible. C’est le principe de la défense périmétrique qui a été appliqué pendant des années aux systèmes d’information, basé entre autres sur les FireWall comme principal rempart.

- A l’inverse, lorsque vous rentrez dans un hôtel, vous devez d’abord prouver votre identité à l’accueil, et seulement ensuite on vous remet un badge. En fonction de votre profil, ce badge vous donnera accès à votre chambre, à la salle de sport, à la piscine ou au restaurant. Mais à chaque fois, le badge sera contrôlé afin de vérifier que vous avez toujours les droits d’accès : vous pouvez essayer de conserver votre badge après avoir quitter l’hôtel, il ne pourra plus vous servir pour ouvrir votre ancienne chambre. C’est le principe du zéro trust.

Si on suit le sens de l’histoire, on comprend facilement que les châteaux forts ont été abandonnés car de moins en moins efficace. C’est ce qui est préconisé avec les systèmes de défense périmétriques au profit du Zero Trust.

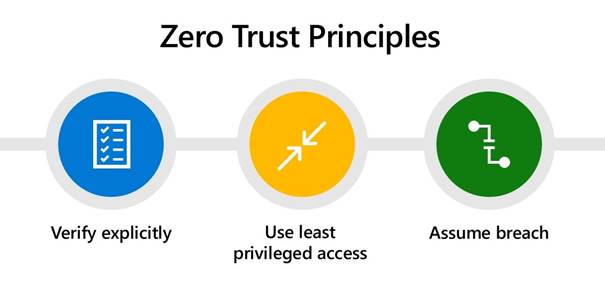

Le Zéro Trust repose sur trois principes fondamentaux :

- Vérifiez explicitement : Utilisez l’authentification continue et des signaux comme l’identité, la localisation, et l’état de l’appareil pour garantir une authentification adaptée.

- Appliquez le principe du moindre privilège : Donnez aux utilisateurs et applications le minimum d’accès nécessaire à leurs tâches.

- Supposez une compromission : Minimisez les dommages potentiels en segmentant les accès et en assurant une surveillance continue des systèmes.

Pourquoi adopter le Zero Trust ?

- Protection contre les menaces avancées : Avec une augmentation des attaques sophistiquées (phishing, ransomwares), le Zero Trust offre une défense efficace en limitant les accès non autorisés.

- Adapté au travail hybride : Avec la généralisation du télétravail, il garantit une sécurité cohérente, quel que soit l’endroit où travaillent les employés.

- Alignement avec la conformité : Les régulations comme le RGPD imposent des standards élevés de protection des données, ce qui est naturellement pris en charge par le modèle Zero Trust.

Mise en œuvre dans votre organisation

L’intégration du Zero Trust peut commencer par des étapes progressives :

- Déployer des contrôles d’accès conditionnel basés sur les identités et les risques.

- Segmenter les réseaux pour réduire la propagation des attaques.

- Automatiser les réponses aux incidents grâce par exemple à Microsoft Sentinel.

Ainsi, le modèle Zero Trust incarne une approche moderne et robuste de la cybersécurité, alignée sur les besoins complexes d’aujourd’hui. En adoptant ce cadre, les organisations renforcent leur résilience face aux cybermenaces tout en créant une base solide pour leur transformation numérique.

Comment Microsoft met en œuvre le Zero Trust ?

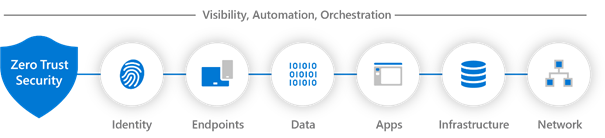

Microsoft propose une gamme de solutions pour aider les organisations à adopter ce modèle, alignées sur les six piliers essentiels du Zero Trust :

- Identités : Microsoft Entra ID (anciennement Azure AD) offre des contrôles avancés comme l’authentification multifactorielle (MFA) et l’accès conditionnel, assurant que seuls les utilisateurs autorisés accèdent aux ressources.

- Appareils : Avec Microsoft Defender for Endpoint, les appareils sont évalués en temps réel pour détecter toute menace potentielle, et seuls les appareils conformes accèdent aux ressources.

- Applications : Microsoft Defender for Cloud Apps fournit une visibilité et un contrôle sur les applications SaaS et on-premises, réduisant les risques liés aux applications non gérées.

- Données : Microsoft Purview aide à classer, protéger et surveiller les données sensibles, même lorsqu’elles quittent l’organisation.

- Infrastructure : Les solutions telles qu’Azure Firewall et Microsoft Defender for Cloud renforcent la sécurité des environnements hybrides en surveillant les activités et en appliquant des politiques de sécurité strictes.

- Réseaux : L’adoption de technologies comme Azure Bastion et les solutions de sécurisation des connexions (ZTNA) garantissent une protection contre les mouvements latéraux des attaquants.

Source : https://learn.microsoft.com/fr-fr/security/zero-trust/deploy/overview

–

Les solutions Microsoft pour mettre en œuvre le Zero Trust ?

Microsoft propose une gamme complète de solutions pour mettre en œuvre le modèle Zero Trust, chacune étant conçue pour sécuriser un aspect spécifique de votre environnement numérique. Voici les principales solutions et leurs apports dans le cadre de cette stratégie :

Microsoft Entra ID (anciennement Azure AD)

– Apport : Gère les identités et les accès en appliquant des politiques d’accès conditionnel basées sur des signaux comme l’emplacement, l’appareil ou le niveau de risque. Elle permet également l’authentification multifactorielle (MFA) pour renforcer la sécurité des connexions.

– Impact : Garantit que seules les personnes autorisées accèdent aux ressources, réduisant ainsi les risques d’accès non autorisé.

Microsoft Defender for Endpoint aka MDE

– Apport : Protège les appareils contre les menaces avancées grâce à la détection et à la réponse aux incidents (EDR). Il évalue également la conformité des appareils avant de leur accorder l’accès.

– Impact : Empêche les appareils compromis d’accéder aux ressources sensibles, limitant ainsi les risques de propagation des attaques.

Microsoft Defender for Cloud Apps

– Apport : Fournit une visibilité sur les applications SaaS utilisées dans l’organisation, détecte les comportements anormaux et applique des contrôles pour limiter les risques.

– Impact : Réduit les menaces liées aux applications non gérées et protège les données sensibles dans le cloud.

Microsoft Purview

– Apport : Aide à classer, protéger et surveiller les données sensibles, même lorsqu’elles quittent l’organisation. Il inclut des outils de prévention des pertes de données (DLP).

– Impact : Garantit la confidentialité et la conformité des données, même dans des environnements distribués.

Microsoft Defender for Identity aka MDI

– Apport : Surveille les activités des identités dans les environnements hybrides pour détecter les comportements suspects, comme les mouvements latéraux ou les attaques de type « pass-the-hash ».

– Impact : Protège les identités contre les attaques ciblées et renforce la sécurité des environnements Active Directory.

Microsoft Sentinel

– Apport : Plateforme SIEM/SOAR qui collecte, analyse et corrèle les données de sécurité pour détecter les menaces et automatiser les réponses.

– Impact : Améliore la visibilité sur l’ensemble de l’environnement et accélère la réponse aux incidents.

Azure Bastion

– Apport : Fournit un accès sécurisé aux machines virtuelles via RDP et SSH sans exposer les ports à Internet.

– Impact : Réduit la surface d’attaque en éliminant les besoins d’adresses IP publiques pour les VM.

Microsoft Intune

– Apport : Gère les appareils mobiles et les applications, en appliquant des politiques de conformité et en protégeant les données d’entreprise.

– Impact : Garantit que seuls les appareils conformes peuvent accéder aux ressources, renforçant ainsi la sécurité des environnements BYOD (Bring Your Own Device).

Azure Firewall

– Apport : Offre une protection réseau avancée avec des politiques centralisées pour filtrer le trafic entrant et sortant.

– Impact : Protège les réseaux contre les menaces externes et internes en appliquant des règles strictes.

Microsoft Defender for Office 365 aka MDO

– Apport : Protège les emails et les outils de collaboration contre les attaques de phishing, les malwares et les ransomwares.

– Impact : Réduit les risques liés aux communications et aux fichiers partagés.

En combinant ces solutions, Microsoft offre une approche intégrée et complète pour mettre en œuvre le modèle Zero Trust. Chaque solution joue un rôle spécifique dans la sécurisation des identités, des appareils, des applications, des données, des réseaux et de l’infrastructure, garantissant ainsi une protection robuste et proactive contre les menaces modernes.