Avec l’évolution des menaces liées à la perte de données et la montée en puissance du travail hybride, les entreprises doivent impérativement protéger leurs informations sensibles, même au niveau des appareils. Microsoft Data Loss Prevention (DLP) for Endpoint répond à ce besoin en offrant une solution intégrée pour surveiller, contrôler et sécuriser les données dans les environnements Windows et macOS. Cette fonctionnalité s’inscrit dans la suite Microsoft Purview et constitue une pièce clé d’une stratégie de sécurité robuste et proactive.

Qu’est-ce que Microsoft DLP for Endpoint ?

Microsoft DLP for Endpoint est une solution qui permet aux entreprises de protéger leurs données sensibles en surveillant et en contrôlant leur utilisation sur les appareils. Elle agit directement au niveau des endpoints, en s’intégrant aux systèmes d’exploitation des machines pour fournir des contrôles granulaires sur les données.

Cette fonctionnalité aide à prévenir la perte de données accidentelle ou malveillante, en appliquant des règles spécifiques qui détectent, bloquent ou alertent sur les comportements à risque liés aux données sensibles.

Fonctionnalités principales

1. Classification et étiquetage des données :

- DLP détecte automatiquement les types de données sensibles grâce à des modèles préconfigurés (numéros de carte bancaire, données personnelles, etc.).

- Les administrateurs peuvent créer leurs propres règles personnalisées pour classer et gérer les données d’entreprise.

2. Surveillance des activités à risque :

- Identifie les actions suspectes telles que la copie de fichiers sensibles vers des périphériques USB ou des services cloud non approuvés.

- Surveille les transferts de données via des applications, des emails, ou des navigateurs.

3. Blocage et restriction d’accès :

- Limite les actions pouvant être réalisées sur des fichiers sensibles, comme le copier-coller, les captures d’écran ou le partage non autorisé.

- Applique des restrictions en temps réel, empêchant ainsi les pertes potentielles.

4. Rapports et alertes :

- Génère des journaux détaillés pour permettre aux administrateurs de suivre les comportements liés aux données sensibles.

- Envoie des alertes aux équipes de sécurité lorsqu’une violation potentielle est détectée.

5. Intégration avec Microsoft Purview :

- Combine les capacités de DLP for Endpoint avec d’autres solutions Microsoft, comme DLP pour les emails et le cloud, pour offrir une protection unifiée.

Pourquoi déployer Microsoft DLP for Endpoint ?

1. Protection renforcée des données sensibles :

- Assure que les informations critiques (propriété intellectuelle, données clients, etc.) ne quittent pas l’entreprise sans autorisation.

2. Adapté au travail hybride :

- Avec des employés travaillant depuis divers endroits, DLP for Endpoint protège les données, qu’elles soient utilisées sur site ou à distance.

3. Conformité réglementaire :

- Répond aux exigences de réglementations comme le RGPD en prévenant les fuites de données personnelles ou confidentielles.

4. Approche basée sur les risques :

- Les entreprises peuvent prioriser les ressources pour surveiller et traiter les menaces les plus importantes.

Comment déployer Microsoft DLP for Endpoint ?

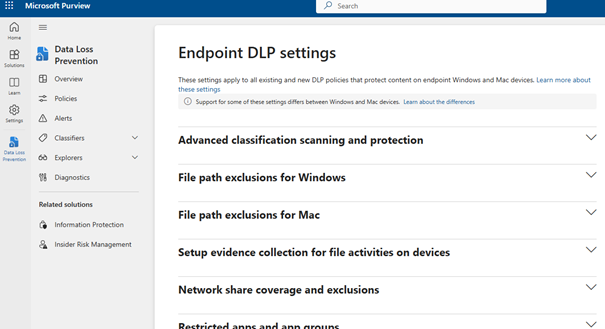

1. Activer la fonctionnalité dans Microsoft Purview :

- Accédez au portail Microsoft Purview, configurez les politiques DLP et associez-les aux endpoints concernés.

2. Définir des politiques personnalisées :

- Spécifiez les types de données à surveiller et les actions autorisées ou bloquées.

- Par exemple, empêcher le transfert de fichiers financiers vers des services cloud non approuvés.

3. Déployer des agents sur les endpoints :

- Installez les agents DLP sur les appareils Windows et macOS pour surveiller les activités.

4. Surveiller et ajuster :

- Analysez les rapports générés pour ajuster les politiques DLP en fonction des besoins.

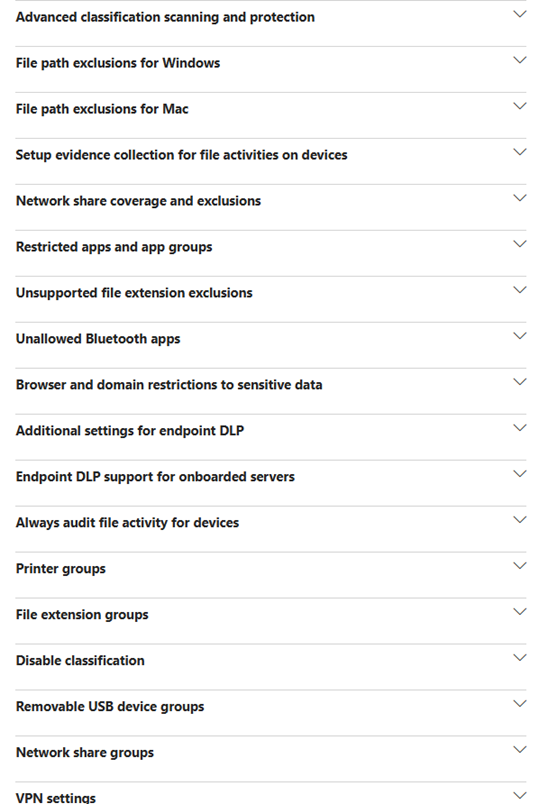

Politiques configurables :

Quelles licences pour Microsoft DLP for Endpoint ?

La fonctionnalité DLP for Endpoint (Data Loss Prevention pour les points de terminaison) est incluse dans certains plans de licence Microsoft :

1. **Microsoft 365 E5** : Offre un accès complet à toutes les fonctionnalités de DLP, y compris la protection des points de terminaison.

2. **Microsoft 365 A5** (pour le secteur éducatif) : Inclut également la fonctionnalité DLP for Endpoint.

3. **Microsoft 365 E5 Compliance** : Ce module complémentaire est conçu pour les organisations qui souhaitent ajouter des fonctionnalités avancées de conformité, y compris DLP for Endpoint, à leur abonnement existant.

4. **Microsoft 365 A5 Compliance** : Similaire à l’E5 Compliance, mais destiné aux institutions éducatives.

5. **Microsoft 365 E5 Information Protection and Governance** : Ce plan inclut des outils avancés pour la protection des informations et la gouvernance, y compris DLP for Endpoint.

6. **Microsoft 365 A5 Information Protection and Governance** : Version éducative de l’offre précédente.

Ces licences permettent de surveiller et de protéger les données sensibles sur les appareils Windows 10, Windows 11 et macOS intégrés, en détectant les comportements à risque et en appliquant des politiques de protection adaptées.